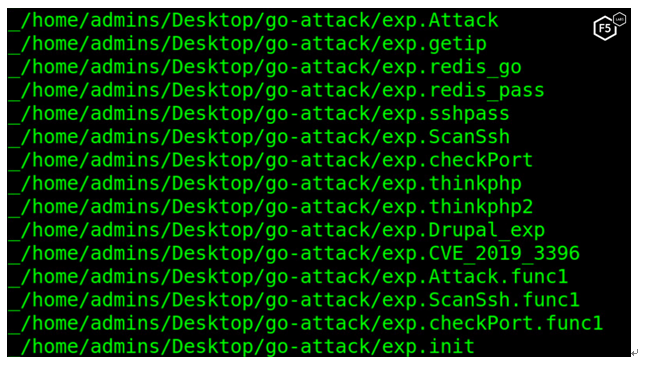

恶意软件利用不同漏洞功能示例

发现恶意请求,为go语言编写的新型恶意软件

2019年6月14日,f5研究人员检测到针对thinkphp(cve-2019-9082和cve未分配),atlassian confluence(cve-2019-3396)和drupal(cve-2018-7600)(也称为druppalgeddon2)中漏洞的恶意请求。请求中传递的有效负载尝试通过发送相同漏洞的方式进行传播,同时试图使用多个硬编码凭据连接到redis数据库并通过ssh协议连接。最终目的是通过上述方法将加密货币挖掘恶意软件安装至服务器,并感染其他服务器以继续传播。此次攻击行为中所利用的部分漏洞为常见目标,但发送的恶意软件却是用go(golang)语言编写。值得注意的是,go是一种不常被用于创建恶意程序的新编程语言。

go语言已有将近十年的历史,通常被大多数开发者合法使用,因此使用golang进行恶意软件攻击的活动并不常见。2019年1月,一个早期的golang恶意软件样本被分析并发布。

f5 labs的研究人员捕获的这一样本与用go编写的zebrocy恶意软件变种和malwarebytes分析的盗取程序不同。经过初步判断,该样本似乎来自一款新的恶意软件,而该恶意软件目前尚未被反病毒软件供应商收录,因为检测到这一恶意软件的反病毒软件将其归为一般恶意软件类型。

瞄准linux服务器,恶意软件以七种传播方式

该新型golang恶意软件专门针对linux服务器、通过七种不同的方式传播:包括四类web应用程序(两种针对thinkphp, 一种针对drupal, 一种针对confluence)、ssh凭据枚举、redis数据库密码枚举,以及尝试使用已发现的ssh密钥连接其他计算机。由于目前安装加密挖掘软件的行为已相当普遍,所以其传播技术量级之大也成为一个明显的特征。

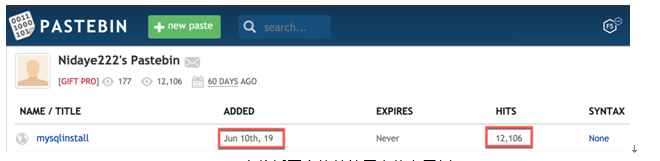

随着f5研究人员对该恶意软件进行追本溯源,发现攻击者使用了在线剪贴板pastebin网站来托管spearhead bash脚本,恶意软件已托管在一个被入侵的中国电子商务网站上。追查过程中研究人员发现,在剪切板和github上的帐户于几天前创建,并克隆了一个基于golang的漏洞扫描程序项目,这表明攻击者仍在实验中。而根据剪贴板和githhub上的用户名以及克隆项目推断,研究员们怀疑这次攻击可能是来自中国的黑客所为。

pastebin上传播恶意软件的用户信息示例

f5观点:golang恶意软件提示新的安全风险应引起注意

尽管这一恶意软件样本并不是f5研究人员分析过的最复杂的类型,但它所具有的独特性足以引起关注。然而攻击者尝试使用量重于质的模式来探索一种进入系统的方法,却暴露了它的不成熟。

golang恶意软件首次出现是在2018年中期,并在2019年持续发生。由于go语言主要被开发者用于合法程序,通常不会被反病毒软件收录,也正因如此,golang开始被恶意攻击者用作编写恶意软件的语言,使其逐渐走向了“黑暗”的一面,致使golang恶意软件开始出现在威胁场景中。

具有独特性的威胁活动和恶意软件只是f5 labs不断检测的一部分威胁载体。获取详细技术细节可访问f5labs网站博客。此外,作为f5旗下权威的安全研究机构,f5labs (https://www.f5.com/labs)致力于将应用威胁数据转化为可利用的安全防护信息,通过分析并分享安全威胁场景助益网络社区安全。